你的汽车有多安全?

发布时间:2016-12-8 11:35

发布者:eechina

|

多年以来,汽车安全事件已经成为公众瞩目的焦点,大多与车辆被盗或发动机控制功能的“崩溃”有关。 对于那些在工程技术上安全可靠的汽车系统,这些故事向我们展示了它们差强人意第一面,而且随着新的威胁不断涌现,风险还在增加。 2015-2020 期间,车内的计算能力有望提高 100 倍,黑客也找到了更加复杂的方法去侵入汽车内部并控制诸多功能,从广播到制动。 让我们看一看设计一辆安全的汽车所面临的部分挑战,以及如何去应对这些挑战。 在安全领域,人们会说到系统的攻击面。 攻击面小意味着没什么机会侵入,攻击面大则意味着机会多多。 过去侵入汽车只能靠攻击车内的线路,让自己混入电子线路 (电子控制单元) 之间交换的消息当中,并创建自己的消息,进而攻击汽车。 一个很好的例子就是——如果犯罪分子知道有一根线路通过车身底板,就在那里钻一个孔。 他们将一根探针连到线路上,并用这个打开车门,并破坏其防盗系统。 这个方法行得通,但不具备可扩展性。 不过,有很多价格不菲的汽车就是这样被偷走的,现在仍是如此! 更多技术意味着攻击面增大 你看看现代的汽车,还有正在设计的那些,它们就是由几英里长的线路组成的分布式系统,如果你能接触到它们,就有很多方法入侵车辆。 这就说明了为什么这个问题很刺手。直到最近,唯一使用的嵌入式无线电台就是为了提供无钥匙进入功能,但汽车行业在这一方面的开局并不顺利,因为有很多例子告诉人们如何使用信号增强器或进行模仿。 甚至还有人在教如何通过FM 无线数字系统 (RDS) 来扰乱车载信息娱乐系统 (IVI)。 如果汽车旁边有一个假冒的无线信号源,它发出一个软件不应该接收的 RDS 扰乱消息,就能让嵌入式的无线电台崩溃。 当然,这不是什么严重的问题,只是让我们知道做到安全并非易事,而且并非只有汽车如此。 总而言之,我们不难看出无线接口和软件的大幅增加对汽车行业来说算得上是一个重大的变化。 面对这些严峻的挑战,行业内开展了大量工作来解决它,而且它将继续成为行业人士关注的主要内容。 安全的符咒就是“不要相信任何人”。 考虑到这一点,设计师必须确保堵上所有的漏洞。 黑客可以选择从任何一点进行攻击,一个漏洞足矣。 查理•米勒 (Charlie Miller) 在最近召开的 ARM TechCon 大会上发表了主旨演讲,更是让我们知道现在有多少车辆在有足够技术知识和动机的黑客面前都不堪一击。

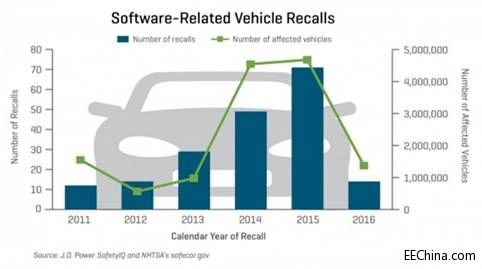

查理•米勒 ARM TechCon 演讲的主旨 OTA (over-the-air) 安全 一方面,制造出具有强大安全基础的汽车非常重要,但当务之急是出现问题的时候有能力解决它们,毕竟问题总是会出现的。 一辆汽车的使用寿命通常在十年以上,那个时候它需要和现在一样安全。 关键在于接受这样的事实——黑客总能找到入侵的方法,因此我们要打造一个可以而且将会修复的系统。 目前,所有汽车软件实际上都是在经销商或其他授权的服务代理商那里通过一根电缆线完成的,需要预约和人工成本。 所有人都能看出这并非一个具有扩展性的解决方案。 这意味着固件 OTA 更新 (FOTA) 是个非常重要的努力方向,它可以在发现问题之后的几天甚至是几个小时之内,发布安全补丁以供汽车自动下载。 即使汽车的问题十分严重也不愿意接受召回的车主数量多到吓人。

为了实现扩展性,汽车软件有必要以 OTA 的方式进行修复 OTA 维护软件成功的关键在于它能够以可靠的方式建立汽车网络的可信度。 如果有了可靠的安全基础,升级程序实际上不必与受损系统发生交互。 如果系统可靠,那么其软件系统的身份信息、可信度和清单文件都可以得到验证。 在授权进行升级之前,汽车 OTA 系统通常验证系统的这些属性。 基于硬件的信任根可以成为 FOTA 的坚实基础,因为它可以权衡一个平台,并与远程的 OTA 系统 (由汽车制造商或其代理商运行管理) 以安全的方式进行交互。 软件供应商有真正的机会开发这种 OTA 连接和配置框架。 预防攻击的另外一种方式是通过报告实现的。 声音响亮的汽车防盗器可以阻止一个企图进入车内的盗贼,有些公司——比如 TowerSec (现在是哈曼的一部分)——就在研制可以检测到潜在入侵并且发现安全隐忧的系统。 汽车安全需要各方努力 随着行业内的供应链不断延伸,打造一台安全的汽车需要各方的协作。 其目的就是尽可能减少可以被黑客利用的攻击面,智能手机行业目前花了相当长的时间来攻克这个问题。 利用在这一领域已被证明有效的实践方法,这将是个不错的起点,有利于整个生态体系在未来汽车安全的问题上开展合作。 汽车制造商可以通过指定和使用一些软件和硬件技术来提供支持,这些技术包括: • 基于硬件的可信执行环境 (TEE),比如应用处理器中基于ARM TrustZone的 GlobalPlatform TEE • 微控制器中基于 TrustZone 的 uVisor • 在硬件安全模块 (HSM) 中运转的安全子系统,比如 ARM TrustZone CryptoCell 针对 TEE 管理的新标准也在制定过程当中,比如最近宣布的开放信任协议 (Open Trust Protocol)。 它利用 PKI/CA 以及简化的 TEE 管理来管理和确保所有设备和服务供应商之间的信任。 移动的安全架构正在走向低成本的 MCU (针对 ARMv8-M 的 TrustZone 以及 ARM 最近发布的 TrustZone CryptoCell-312 安全 IP),为汽车行业提供了真正的机遇,首次尝试建立基于硬件的安全的新层次。 汽车在未来面临着诸多挑战,安全就排在第一位,但整个行业还有时间做出正确的应对。 汽车制造商非常重视这个问题,通过企业机构重组将安全技术集中到卓越中心,而不是将它们四处传播,或是作为权益之计。 ARM 与整个供应链上的合作伙伴展开协作,为安全知识与安全实施建立标准,旨在让下一代汽车变得更安全。 |

网友评论