如何提升物联网边缘节点的安全性和成本效益?

发布时间:2015-12-4 15:30

发布者:designapp

|

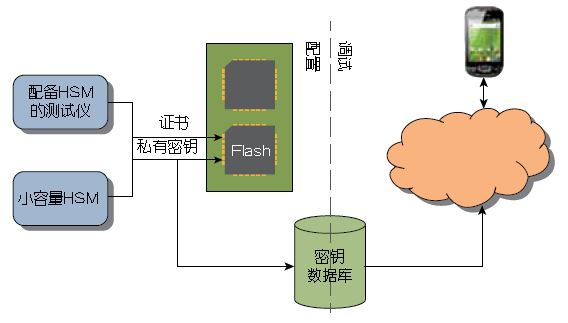

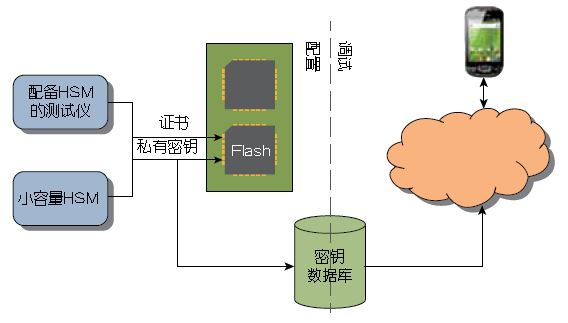

设想一下,您的配偶收到了一束来自于您的鲜花,但实际上并不是您送的。然后你们发现自己的信用卡信息被盗,现在面临着欺诈指控。鲜花上的便条上简单地写着“快乐”两个字,表达的却是骗子此时此刻的心情。 这是一个真实的故事。全球各地的零售店都发生过数据外泄事件,包括美国著名的零售商:如Home Depot和Target。Target数据泄露,是因为一个外形美观的恒温器。这个处于云端系统的恒温器是一个简单的节点设备,遭到了远程侵入。 假设您在这个遭受了黑客攻击的零售店,有家厂商正在向您推荐一款更加美观的恒温器。他们想和您合作,让您销售这款产品,并将其连接到您的云端设备。您可能有兴趣与他们合作,直到他们告诉您,他们没有植入安全性。因为,毕竟它只是一款恒温器,会出什么事情呢? 如果您知道会出什么事情,并且您对此曾有过阴影,那么您就会拒绝这笔生意。而那家恒温器厂商也会得到一个教训:不植入安全性虽然能够节省成本,但很可能没办法卖出产品。 边缘节点是物联网中最脆弱的点,我们很容易将它们视为对黑客毫无价值的孤立的嵌入式系统。尤其是,考虑到成本在家庭市场中非常重要,厂商会把握每一个节省成本的机会。但是安全性不可忽略,所有边缘节点都必须和网络中的任何节点一样,保证安全。 安全两步走 安全性包含很多组件,它们都涉及证书以及其它拥有信任链并依赖唯一的器件私有密钥(从它导出一个公共密钥)的可信工件的交换。在一个边缘节点上实施一个安全策略包含两个步骤 :配置和调试。 配置为原始器件分配一个用于安全目的的标识,包括加载一个唯一的私有密钥以及最终使用所需的任何其它证书或工件。配置使器件合法和可信。 配置良好的器件中固有的可信度源于一个“可信根”,它支撑着信任链中的所有实体。可信根可以由任何人生成,而且非常重要的是,它会得到无条件的信任。因此,为了使这种信任可信,买家和网络管理者应该知道这个根是谁。 一家知名但声誉岌岌可危的大公司可以创建自己的可信根,而一家小型的初创或创客公司却很有可能做不到。这并不是因为小公司不值得信赖,而是因为它们没有名气,必须找到其他人为它们担保。 这就是威瑞信这样的证书管理机构(CA)存在的原因。它们的职责就是得到其它公司的信任,并为它们担保。因此,大公司可以签署自己的密钥,小公司也能拥有由一家CA签署的密钥。 配置的目的就是让器件做好使用准备,但它却让器件处于一种通用状态。调试(或称 “取得所有权”)是第二个安全步骤,在购买器件后实施。此项工作是让完成预先配置的器件接入一个网络,通常涉及某个网络提供商的账户以及验证步骤,比如手机提交的密码。调试这个步骤将器件从一个通用器件转变为一个与特定网络中的特定用户关联在一起的器件。 配置工作在器件制造期间或者测试期间完成,而调试工作由网络提供商和最终用户管理。调试的成功与否取决于配置是否合理,传统的配置技术会带来高额的成本,并遗留安全漏洞。 配置问题 配置一个器件的最低要求是一个签名密钥。这个密钥最终将需要在调试期间得到某个网络的认可和接受。配置是在一个硬件安全模块(HSM)的协助下完成的,该模块负责在一个可查找的流程中保护密钥的加载。 配置时不能使用任意密钥。如果真是如此,制造商就可轻松制造出多于订购数量的器件(即所谓的“过度制造”),并在灰色市场中出售多余的器件。为了防止这种情况出现,制造过程必须对所有密钥进行分配。接受某个器件的网络必须确认该器件是合法的,因此,网络必须知道制造期间分配了哪些密钥,只有这些密钥才被允许接入网络。 这意味着必须对密钥数据库进行维护。该数据库构建于器件制造期间,供网络运营商用于在器件调试期间验证密钥。维护和管理这个数据库不仅麻烦,而且会增加成本。更糟糕的是,它还成为网络中的一个受攻击点。如果该数据库遭到入侵,所有密钥都将被泄露。 此外,虽然这个过程能够防止过度制造,但却不能防止克隆。克隆是指使用一个密钥制造出多个器件。其中一个器件在合法市场中出售,克隆的器件则在灰色市场中出售。 小公司需要通过CA获得签名密钥,这会增加每个器件的BOM成本。而且,大公司能够通过大量订单降低器件或系统的HSM成本,但仅配置较少器件的小公司却面临着巨大的成本问题。  图1 :传统上,器件或系统是在大容量测试仪或小容量HSM上进行配置的。密钥记录于一个数据库中,网络在调试期间与该数据库进行协商。 如果密钥存储在边缘节点设备的闪存中,那些意志坚定的黑客就有可能找到并破 解这个密钥。这虽然不是配置过程本身造成的结果,但却凸显了传统配置方法的缺点。 为了应对这些挑战,一种新的配置方法已经出现,它能够以更低的成本带来更高的安全性。 成本更低、安全性更高的配置方法 这种新的配置方法基于最新的芯片,后者唯一的目的就是充当密钥、证书和其它安全机密的可信守护者。此类芯片将使用一个私有密钥进行配置(理想的情况是内部生成该密钥),但这个密钥永远不会被芯片泄露出去。实际上,当需要一个密钥时,器件将生成一个公共密钥或其它安全工件,从私有密钥导出,但却不同于私有密钥。 首先,这能够防止克隆。此类系统中的密钥由一个单独的芯片控制,而不是由闪存等商用芯片控制。如果需要制造1000个系统 ,那么就将不多不少地提供1000个安全芯片,不给克隆版本留下任何多余的芯片。 这些器件还能存储证书等安全要素,而且还能以一种不透明的方式提供密钥及证书生成和存储功能,从而减轻系统处理器的负担。 可信平台模块(TPM)就是支持这些安全功能的硬件的典型例子。但是基于TPM的器件通常不能满足市场对低成本物联网边缘节点提出的成本要求。 Atmel ATECC508是一个低成本的例子。与Atmel的TPM器件一样,该器件在配置期间被触发时在内部创建自己的私有密钥,这个私有密钥不能被任何人读取,从而让克隆变得完全不可能。这还意味着不需要任何数据库,从而节省了维护时间和精力,并且消除了数据库这个安全风险。 如果器件较多,Atmel可以在测试服务期间预先配置这些器件。此外,系统制造商还可以使用它们的测试仪进行配置。如果器件较少,Atmel提供一个工具包,系统设计公司可以使用它配置原型和首次运行的器件。这节省了购买HSM的成本。该工具包可让用户选择自我签名,或者获得CA证书,将其用作每个器件的信任链的基础,从而无需为每个器件购买一个单独的证书。  图2: 大量器件可以在测试期间由Atmel这样的器件制造商或授权组装厂预先配置。少量器件可以使用Atmel的工具包进行配置,无需购买HSM 。 使用一个专用的安全芯片有助于消除安全漏洞,并降低配置成本。它可以通过消除克隆和密钥数据库这个黑客攻击目标,从而提高安全性。无需维护密钥数据库,也无需为每个器件购买一个密钥,因此能够降低成本。 更高的安全性和更低的成本,这一组合使得厂商更加愿意并更能承受为物联网边缘节点增添安全性。考虑到针对边缘节点的日益严厉的审查,尤其是来自网络管理者的审查,这种安全性将成为所有边缘节点实现热销以及物联网不断拓展的必要条件。 |

网友评论